Ghidul suprem pentru curățarea hack-ului cu cuvinte cheie japoneze de pe site-ul dumneavoastră WordPress

Descoperirea faptului că site-ul dumneavoastră a fost piratat este un moment care vă oprește inima în loc. Într-un minut, sunteți mândru de prezența dumneavoastră online; în următorul, căutați marca dumneavoastră pe Google și vedeți un șir de caractere japoneze sau chinezești acolo unde ar trebui să fie titlurile și descrierile paginilor dumneavoastră. Sentimentul de groază este rapid amplificat de confuzie și de un sentiment de violare. Dacă vi se întâmplă acest lucru, ați fost lovit de un tip specific și frustrant de comun de malware cunoscut sub numele de "Japanese Keyword Hack" sau spam SEO.

Înainte de a intra în panică, respirați adânc. Primul lucru pe care trebuie să-l știți este acesta: nu sunteți singur și acest lucru este absolut remediabil. Scopul acestui atac special nu este de a vă șterge site-ul sau de a fura informațiile cardurilor de credit ale clienților dumneavoastră. În schimb, atacatorii deturnează cel mai valoros activ al site-ului dumneavoastră: reputația sa în fața Google. Ei creează mii de pagini de spam ascunse pe site-ul dumneavoastră, pline cu propriile lor cuvinte cheie și linkuri, promovând de obicei bunuri contrafăcute sau produse ilicite. Profitând de autoritatea domeniului dumneavoastră, ei pot face ca aceste pagini de spam să se claseze în rezultatele căutării, o performanță pe care nu ar putea-o realiza niciodată cu un domeniu nou-nouț.

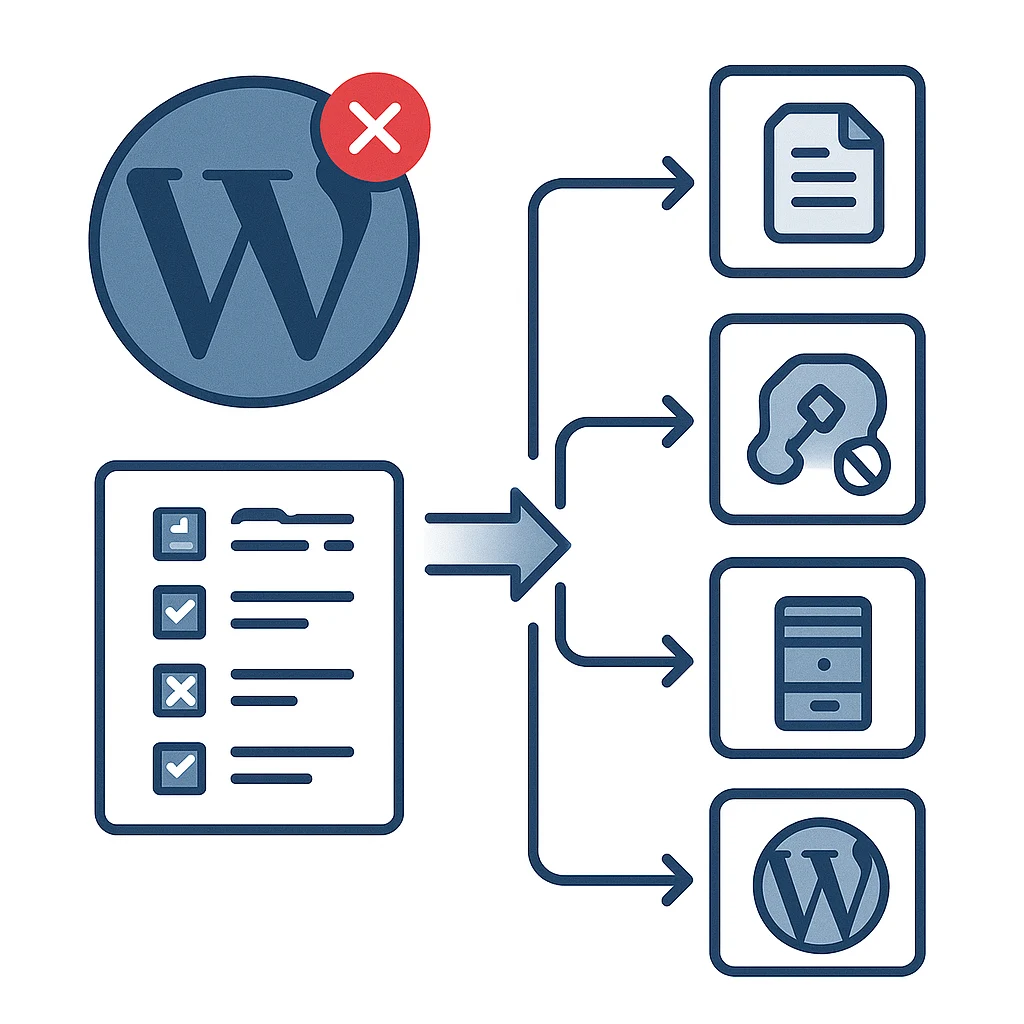

Curățarea acestei infecții necesită o abordare metodică, răbdătoare și amănunțită. Nu este suficient să ștergeți doar câteva fișiere suspecte pe care le-ați putea găsi. Acest tip de malware este insidios, țesându-se în structura site-ului dumneavoastră. Se poate ascunde în baza de date, se poate deghiza în fișierele de bază ale WordPress și se poate ascunde în dosare de plugin-uri și teme aparent inocente. Grăbirea procesului de curățare sau omiterea unui singur pas va duce aproape sigur la o reinfectare, provocând o frustrare și mai mare săptămâni sau luni mai târziu. Acest ghid cuprinzător este conceput pentru a fi manualul dumneavoastră definitiv, pas cu pas, pentru a prelua din nou controlul. Vă vom ghida prin fiecare etapă, de la controlul imediat al daunelor și curățarea profundă, până la întărirea securității site-ului și repararea daunelor aduse reputației dumneavoastră în motoarele de căutare. Este un proces meticulos, dar urmând acești pași cu atenție, puteți eradica complet infecția și puteți construi un site web mult mai puternic și mai sigur pentru viitor.

Primii pași imediați: Controlul daunelor și izolarea

Înainte de a începe să săpați în fișiere și baze de date, trebuie să stingeți incendiile imediate, să izolați amenințarea și să vă pregătiți pentru sarcina care urmează. Gândiți-vă la acest lucru ca la primul ajutor pentru site-ul dumneavoastră. Nu săriți peste acești pași preliminari cruciali.

- Contactați furnizorul de găzduire: Primul dumneavoastră apel sau tichet de suport ar trebui să fie către echipa de suport a gazdei dumneavoastră. Un furnizor bun este cel mai valoros aliat în această situație. Informați-i că ați fost piratat și suspectați "Japanese Keyword Hack". La ENGINYRING, echipa noastră de suport vă poate asista imediat prin:

- Verificarea jurnalelor serverului: Putem analiza jurnalele de acces pentru a identifica adresele IP folosite de atacator și pentru a stabili momentul în care a avut loc atacul. Acest lucru poate oferi indicii despre cum au intrat.

- Scanarea pentru malware: Putem rula o scanare de malware la nivel de server, care uneori poate găsi fișiere malițioase pe care pluginurile la nivel de WordPress le-ar putea rata.

- Oferirea de îndrumare: Vă putem oferi sfaturi specifice mediului dumneavoastră de găzduire și vă putem ajuta să localizați instrumente precum phpMyAdmin și File Manager.

- Schimbați-vă parolele (prima dată): Presupuneți că atacatorul ar putea avea datele dumneavoastră de autentificare. Trebuie să-i blocați imediat. Schimbați parola pentru panoul de control al contului principal de găzduire (de ex., DirectAdmin) și pentru orice conturi FTP/SFTP pe care le aveți. Acesta este un prim pas critic de izolare. Vom schimba din nou toate parolele după ce site-ul este curat, dar această schimbare inițială poate împiedica atacatorul să facă mai mult rău în timp ce lucrați.

- Puneți site-ul în modul de mentenanță: Nu doriți ca vizitatorii dumneavoastră valoroși sau crawler-ii motoarelor de căutare să ajungă pe pagini pline de spam. Acest lucru vă dăunează reputației și poate determina Google să vă deindexeze paginile legitime. Cel mai simplu mod de a vă scoate temporar site-ul offline pentru public este cu un simplu plugin de mod de mentenanță.

- Din panoul de administrare WordPress, mergeți la Pluginuri > Adaugă nou.

- Căutați "WP Maintenance Mode" sau "SeedProd". Ambele sunt opțiuni populare și fiabile.

- Instalați și activați pluginul. În setările sale, puteți activa modul de mentenanță. Acesta va afișa un mesaj prietenos și personalizabil vizitatorilor, permițându-vă în același timp, ca administrator autentificat, să vedeți și să lucrați pe site-ul live.

Procesul de curățare profundă: Un ghid pas cu pas pentru eradicare

Acum începem procesul metodic de a găsi și elimina fiecare urmă de malware. Înarmați-vă cu răbdare și urmați acești pași în ordinea exactă în care sunt prezentați pentru a asigura o curățare completă.

Pasul 1: Creați un backup complet al site-ului infectat

Acest lucru poate suna complet contraintuitiv. De ce ați dori un backup al unui site piratat? Motivul este simplu: este plasa dumneavoastră de siguranță. Procesul de curățare implică ștergerea de fișiere și modificarea bazei de date. Este posibil să faceți o greșeală și să ștergeți un fișier critic care vă strică complet site-ul. Fără un backup, nu ați avea nicio modalitate de a reveni la punctul de plecare. Acest backup este o imagine instantanee temporară care vă permite să anulați orice erori catastrofale în timpul curățării. Majoritatea panourilor de control ale găzduirii, inclusiv DirectAdmin, au un instrument de backup încorporat. Folosiți-l pentru a genera și a descărca un backup complet (atât fișierele, cât și baza de date) pe computerul dumneavoastră local. Odată ce site-ul este curat, veți șterge acest backup infectat.

Pasul 2: Scanați-vă site-ul cu un plugin de securitate

Un bun scaner de securitate este cel mai bun prieten al dumneavoastră în acest proces. Acesta va acționa ca ghid, creând o hartă a infecției pe care să o urmați. Aceste pluginuri mențin o bază de date cu "semnături" de malware cunoscute (fragmente unice de cod malițios) și pot, de asemenea, să verifice integritatea fișierelor de bază ale WordPress în comparație cu versiunile oficiale. Două dintre cele mai bune și mai fiabile opțiuni sunt:

- Wordfence Security: Versiunea gratuită a Wordfence include un scaner de malware puternic și foarte configurabil.

- Sucuri Security: Pluginul gratuit de la Sucuri oferă, de asemenea, un scaner la distanță excelent, care poate identifica rapid malware, spam injectat și dacă site-ul dumneavoastră a fost inclus pe o listă neagră.

Instalați unul dintre aceste pluginuri din panoul de administrare WordPress (Pluginuri > Adaugă nou), activați-l și lansați o scanare completă. Este important să setați sensibilitatea scanării la "High" sau "Paranoid" pentru a vă asigura că verifică fiecare fișier. Scanarea poate dura ceva timp. Când se termină, examinați cu atenție rezultatele. Probabil va găsi fișiere de bază modificate, fișiere suspecte în directorul de încărcări și posibile injecții de cod malițios în baza de date. Nu folosiți încă funcțiile automate de "reparare" sau "ștergere". Deocamdată, folosiți această listă de fișiere semnalate ca foaie de parcurs pentru următorii pași manuali.

Pasul 3: Identificați și eliminați manual fișierele și folderele malițioase

Înarmați cu rezultatele scanării, este timpul să inspectați manual fișierele site-ului. Puteți face acest lucru folosind un client FTP precum FileZilla sau, mai simplu, aplicația "File Manager" din panoul de control al găzduirii. Acordați o atenție deosebită acestor ascunzători comune:

- Directorul `wp-content/uploads`: Hackerii iubesc acest folder. Aici sunt stocate imaginile și fișierele media, și de obicei are permisiuni de fișier care permit crearea de noi fișiere. Adesea, ei vor ascunde aici scripturi PHP malițioase, uneori deghizate cu nume precum `cache.php` sau cu nume de caractere aleatorii. Căutați orice fișier care se termină în

.php,.js, sau.icoși care nu este un fișier media legitim încărcat de dumneavoastră. - Directoarele `wp-includes` și `wp-admin`: Aceste foldere conțin codul de bază al WordPress. Hackerii plasează adesea fișiere cu nume aleatorii (de ex., `ds-123.php`, `tmp.php`) în aceste foldere, sperând că se vor pierde printre sutele de fișiere legitime.

- Folderele de teme și pluginuri: Uitați-vă în interiorul folderelor pentru temele și pluginurile dumneavoastră (`wp-content/themes/` și `wp-content/plugins/`). Căutați orice fișiere cu aspect suspect care nu fac parte din pachetul oficial pe care l-ați instalat.

Un truc foarte util este să sortați fișierele din aceste directoare după "Data ultimei modificări". Fișierele malițioase vor avea adesea o dată de modificare foarte recentă, care nu se aliniază cu activitatea dumneavoastră sau cu datele oficiale de actualizare ale pluginurilor. Ștergeți cu grijă orice fișier despre care sunteți 100% sigur că este malițios (pe baza rezultatelor scanării și a propriei investigații). Dacă nu sunteți sigur în privința unui fișier, redenumiți-l adăugând `.disabled` la sfârșitul numelui de fișier. Acest lucru va dezactiva fișierul fără a-l șterge permanent.

Pasul 4: Curățați baza de date de conținutul de spam

Acesta este cel mai critic și delicat pas pentru eliminarea paginilor de spam japoneze. Hack-ul funcționează prin adăugarea programatică a mii de "postări" noi în baza de date WordPress. Acestea nu sunt vizibile pe blogul dumneavoastră, dar sunt prezente în baza de date și sunt indexate de Google. Trebuie să le eliminați direct din tabelul bazei de date.

- Conectați-vă la phpMyAdmin din panoul de control al găzduirii (de ex., DirectAdmin).

- În partea stângă, veți vedea o listă a bazelor de date. Selectați-o pe cea care corespunde instalării dumneavoastră WordPress.

- Va apărea o listă de tabele. Găsiți și faceți clic pe tabelul `wp_posts`. (Notă: prefixul tabelului dumneavoastră ar putea fi diferit de `wp_`). Acest tabel conține toate paginile, postările și alte tipuri de conținut.

- Faceți clic pe fila "Search" din partea de sus a paginii. Aceasta va deschide o interfață de căutare.

- Derulați în jos până găsiți rândul pentru coloana `post_content`. În câmpul "Value" pentru acest rând, lipiți un mic fragment unic de text japonez pe care l-ați văzut în rezultatele căutării Google. Asigurați-vă că meniul derulant "Operator" de lângă acesta este setat la "LIKE %…%".

- Faceți clic pe butonul "Go" din dreapta jos. phpMyAdmin va căuta acum în întregul tabel și vă va arăta toate rândurile (postările) care conțin acel text de spam.

- Examinați rezultatele pentru a fi absolut siguri că sunt toate spam și nu includ niciuna dintre paginile dumneavoastră legitime. Odată confirmat, puteți bifa caseta "Select all" și faceți clic pe linkul "Delete" pentru a le elimina. Este posibil să trebuiască să repetați acest proces de căutare de mai multe ori cu diferite cuvinte cheie de spam pentru a găsi și elimina toate postările infectate. Fiți extrem de atenți în timpul acestui pas.

Pasul 5: Înlocuiți fișierele de bază ale WordPress

Nu puteți avea niciodată încredere deplină în fișierele de bază ale unui site web piratat. Un atacator sofisticat le poate modifica în moduri greu de detectat de către scanere. Singura modalitate de a fi 100% sigur că nucleul WordPress este curat este să îl înlocuiți în întregime cu fișiere proaspete, neatinse, de la sursa oficială.

- Mergeți pe site-ul oficial WordPress.org și descărcați un fișier ZIP proaspăt al celei mai recente versiuni.

- Dezarhivați fișierul pe computerul local.

- Folosind clientul FTP sau File Manager, navigați la directorul rădăcină al site-ului dumneavoastră pe server.

- Ștergeți cu grijă directoarele `wp-admin` și `wp-includes` de pe server.

- Încărcați directoarele proaspete `wp-admin` și `wp-includes` din copia pe care ați descărcat-o pe server.

- În final, încărcați fișierele individuale din rădăcina folderului WordPress proaspăt (de ex., `index.php`, `wp-login.php`, etc.) în rădăcina serverului dumneavoastră, alegând să suprascrieți fișierele existente atunci când vi se solicită. În mod crucial, nu ștergeți și nu suprascrieți fișierul `wp-config.php` existent sau întregul director `wp-content`, deoarece acestea conțin setările dumneavoastră unice, temele, pluginurile și încărcările.

Pasul 6: Curățați și reinstalați toate temele și pluginurile

La fel ca fișierele de bază, trebuie să presupuneți că fiecare dintre temele și pluginurile dumneavoastră a fost compromis. Hackerii injectează adesea cod malițios în aceste fișiere, deoarece sunt executate frecvent. Nu pierdeți timpul încercând să găsiți codul malițios. Singura metodă sigură și garantată este să ștergeți totul și să reinstalați de la surse oficiale.

- În panoul de administrare WordPress, faceți o listă cu toate pluginurile pe care le utilizați activ.

- Folosind FTP sau File Manager, navigați la directorul `wp-content/plugins` și ștergeți toate folderele din interior, cu excepția pluginului de securitate pe care l-ați instalat la Pasul 2.

- Navigați la directorul `wp-content/themes`. Ștergeți toate folderele de teme, cu excepția temei implicite actuale a WordPress (de ex., "twentytwentyfour").

- Acum, conectați-vă la panoul de administrare WordPress. Mergeți la secțiunile Pluginuri și Teme. Veți vedea că majoritatea lipsesc. Reinstalați temele și pluginurile unul câte unul, fie din depozitul oficial WordPress, fie descărcând o copie proaspătă de pe site-ul web de încredere al dezvoltatorului, dacă este un produs premium.

Pasul 7: Inspectați fișierele `wp-config.php` și `.htaccess`

Aceste două fișiere din directorul rădăcină sunt fișiere de configurare puternice și, prin urmare, sunt ținte principale pentru hackeri. Deschideți fișierul `wp-config.php` și citiți-l cu atenție. Ar trebui să conțină în principal detaliile de conectare la baza de date (nume, utilizator, parolă) și un set de chei de autentificare unice. Dacă vedeți șiruri de cod ciudate, lungi și ofuscate sau funcții nefamiliare (cum ar fi `eval` sau `base64_decode`), este probabil malițios. Puteți compara fișierul dumneavoastră cu fișierul `wp-config-sample.php` dintr-o descărcare proaspătă de WordPress pentru a vedea cum ar trebui să arate unul curat.

Apoi, găsiți și ștergeți fișierul `.htaccess`. Nu vă faceți griji, acest lucru este sigur. WordPress va regenera o versiune curată și implicită pentru dumneavoastră. Pentru a face acest lucru, pur și simplu mergeți la panoul de administrare WordPress, navigați la Setări > Permalinks și, fără a schimba nimic, faceți clic pe butonul "Salvează modificările". Această acțiune va crea un fișier `.htaccess` proaspăt și curat.

Pasul 8: Verificați existența utilizatorilor administratori neautorizați

O tactică comună a hackerilor este crearea unui cont de utilizator administrator ascuns. Acest lucru le oferă o "ușă din spate" persistentă în site-ul dumneavoastră, permițându-le să recapete accesul chiar și după ce v-ați schimbat propria parolă. În panoul de administrare WordPress, mergeți la Utilizatori > Toți utilizatorii. Examinați cu atenție lista fiecărui utilizator. Dacă vedeți vreun utilizator cu rolul de "Administrator" pe care nu l-ați creat, treceți cu mouse-ul peste numele său și faceți clic imediat pe linkul "Șterge". WordPress vă va întreba ce să faceți cu conținutul său; puteți fie să îl ștergeți, fie să îl atribuiți propriului cont de utilizator.

După curățare: Securizarea site-ului și repararea daunelor SEO

Odată ce malware-ul a dispărut, munca dumneavoastră nu s-a terminat. Acum trebuie să încuiați ușile, să schimbați lacătele și să curățați mizeria lăsată în urmă de intruși în ochii publicului.

- Schimbați TOATE parolele (din nou): Acum că site-ul dumneavoastră este confirmat ca fiind curat, este timpul să schimbați fiecare parolă asociată cu el. Aceasta este o politică de "pământ pârjolit" pentru a vă asigura că orice credențial potențial compromis este acum inutil. Aceasta include:

- Toate parolele utilizatorilor WordPress (în special pentru administratori).

- Parola bazei de date (acest lucru se face în panoul de control al găzduirii, iar apoi trebuie să actualizați noua parolă și în fișierul `wp-config.php`).

- Parolele conturilor FTP/SFTP.

- Parola contului principal de găzduire.Folosiți parole unice, puternice și generate aleatoriu pentru tot.

- Actualizați totul și implementați măsuri de securizare: Asigurați-vă că nucleul WordPress, toate pluginurile și toate temele sunt actualizate la cele mai recente versiuni. Software-ul neactualizat este principala modalitate prin care hackerii obțin acces. Acum este, de asemenea, momentul să implementați măsurile de securitate din ghidul nostru de securizare VPS, cum ar fi configurarea Fail2ban și a unui firewall adecvat.

- Folosiți Google Search Console pentru a curăța rezultatele căutării: Acest lucru este esențial pentru a repara daunele SEO. Conectați-vă la Google Search Console și verificați-vă site-ul dacă nu ați făcut-o deja.

- Trimiteți un nou Sitemap: În meniul Search Console, mergeți la "Sitemaps". Introduceți URL-ul sitemap-ului (de obicei `sitemap.xml`) și faceți clic pe "Submit". Acest lucru îi spune lui Google să vă re-acceseze cu crawlere paginile legitime și îl ajută să descopere că paginile de spam au dispărut.

- Folosiți instrumentul de eliminare: Acesta este un instrument puternic pentru a scoate rapid spam-ul din rezultatele căutării. Mergeți la "Removals" > "Temporary Removals" și faceți clic pe "New Request". Hack-ul creează adesea pagini de spam într-un subdirector specific (de ex., `domeniultau.com/magazin/o-gramada-de-pagini-spam/`). Puteți folosi opțiunea "Remove all URLs with this prefix" pentru a solicita eliminarea unui întreg director de spam dintr-o dată. Aceasta este o soluție temporară (6 luni), dar curăță daunele vizibile publicului în timp ce Google vă re-indexează corect site-ul.

- Solicitați o reexaminare de la Google: Dacă Google a marcat site-ul dumneavoastră cu un avertisment de securitate în rezultatele căutării, veți vedea un raport "Security Issues" în Search Console. Odată ce sunteți absolut sigur că site-ul este curat, puteți folosi acest raport pentru a descrie pașii pe care i-ați urmat pentru a remedia problema și pentru a solicita o reexaminare. Google va re-scana apoi site-ul, iar dacă este curat, va elimina avertismentul.

Concluzie: Construirea unei fundații mai puternice și mai rezistente

Curățarea unui site WordPress piratat este un proces stresant și meticulos, dar este unul realizabil. Urmând acești pași în mod metodic, puteți elimina cu succes "Japanese Keyword Hack" și vă puteți recupera site-ul. Mai important, această experiență servește ca o lecție critică despre importanța securității proactive. Un site web sigur nu este o soluție unică; este rezultatul unor bune obiceiuri, al întreținerii regulate și al construirii pe o fundație solidă. Cel mai bun mod de a face față unui hack este să îl preveniți de la bun început.

Securitatea site-ului dumneavoastră începe cu securitatea mediului de găzduire. La ENGINYRING, oferim o fundație sigură și optimizată pentru proiectele dumneavoastră, dar securitatea este o responsabilitate comună. Încurajăm toți clienții noștri să urmeze cele mai bune practici, cum ar fi utilizarea de parole puternice, menținerea software-ului actualizat și implementarea de pluginuri de securitate. Dacă acest proces de curățare pare prea descurajant sau dacă preferați ca un expert să se ocupe de securitatea și întreținerea site-ului dumneavoastră, soluțiile noastre de găzduire gestionată vă pot oferi liniște sufletească. Contactați echipa noastră astăzi pentru a afla cum vă putem ajuta să construiți o prezență online mai sigură și mai rezistentă.

Sursă și Atribuire

Aceast articol se bazează pe date originale ale ENGINYRING.COM. Pentru metodologia completă și pentru a asigura integritatea datelor, articolul original trebuie citat. Sursa canonică este disponibilă la: Ghidul suprem pentru curățarea hack-ului cu cuvinte cheie japoneze de pe site-ul dumneavoastră WordPress.