Atacurile hipervolumetrice explicate: Cum să îți protejezi rețeaua de inundații de trafic

Un atac hipervolumetric este un tip de atac Distributed Denial-of-Service (DDoS) care are ca scop scoaterea din funcțiune a unui site web sau a unei rețele prin saturarea completă a conexiunii la internet cu un potop masiv de trafic. Nu poți opri aceste atacuri cu software instalat pe server sau cu firewall-uri. Singura soluție eficientă este un serviciu specializat de mitigare DDoS, care filtrează traficul înainte ca acesta să ajungă la serverul tău. Aceste servicii sunt de obicei oferite de rețele mari de livrare de conținut (CDN) sau de companii de securitate dedicate.

Poate ai auzit de atacuri DDoS. Termenul "hipervolumetric" se referă la noua generație a acestor atacuri, care au atins o scară fără precedent. Acestea nu se măsoară în megabiți, ci în gigabiți sau chiar terabiți pe secundă. Sunt una dintre cele mai puternice și disruptive amenințări de pe internetul de astăzi. Înțelegerea modului în care funcționează este primul pas spre construirea unei prezențe online rezistente.

Acest ghid va explica aceste atacuri complexe în termeni simpli și practici. Vom folosi analogii pentru a ajuta utilizatorii non-tehnici să înțeleagă conceptele de bază. Vom oferi, de asemenea, suficiente detalii tehnice pentru ca administratorii de sistem să înțeleagă vectorii de atac specifici. Vei învăța ce sunt aceste atacuri, cum sunt lansate și cum arată soluțiile din lumea reală. Deși ENGINYRING nu oferă mitigare specializată pentru aceste atacuri la scară largă, credem că ar trebui să fii educat cu privire la amenințările cu care te poți confrunta online.

Analogia: Un ambuteiaj pe autostrada informației

Imaginează-ți serverul site-ului tău ca pe o afacere locală populară. Conexiunea la internet oferită de gazda ta este drumul principal care duce la afacerea ta. Acest drum are o capacitate specifică. Ar putea fi un drum cu două benzi sau o autostradă cu șase benzi, dar poate gestiona doar un anumit număr de mașini la un moment dat. Această capacitate este lățimea ta de bandă.

Într-o zi normală, traficul legitim al clienților circulă cu ușurință către și de la afacerea ta. Un atac DDoS hipervolumetric este ca și cum un atacator ar crea un ambuteiaj de proporții epice. Ei folosesc o armată de vehicule controlate de la distanță (un botnet) pentru a trimite zeci de mii de "mașini fantomă" care să blocheze drumul principal către afacerea ta. Aceste mașini nu au o destinație reală. Singurul lor scop este să creeze un blocaj masiv. Curând, drumul este complet saturat. Clienții legitimi care vor să îți viziteze afacerea sunt blocați la kilometri distanță, incapabili să treacă. Afacerea ta este efectiv izolată de lume, nu pentru că ar fi ceva în neregulă cu clădirea ta, ci pentru că nimeni nu poate ajunge la ea.

Ce este un atac hipervolumetric?

Un atac hipervolumetric este o subcategorie a unui atac DDoS. Scopul său este simplu și brutal. Își propune să consume toată lățimea de bandă disponibilă a conexiunii la internet a unei ținte. Prefixul "hiper" se referă la scara imensă a atacurilor moderne. În trecut, atacurile erau măsurate în Megabiți pe secundă (Mbps). Astăzi, atacurile la scară largă sunt măsurate în mod obișnuit în Gigabiți pe secundă (Gbps) și au depășit chiar și Terabiți pe secundă (Tbps).

Pentru a pune acest lucru în perspectivă, un atac de 1 Tbps este echivalent cu trimiterea datelor a 200.000 de filme HD către o țintă în fiecare secundă. Foarte puține rețele din lume au capacitatea de a absorbi un atac de această magnitudine. Este echivalentul digital al încercării de a bea apă dintr-un hidrant de incendiu. Volumul imens de date copleșește infrastructura de rețea a furnizorului de găzduire cu mult înainte de a ajunge la serverul tău individual.

Armele atacatorului: Vectori de atac comuni

Atacatorii folosesc mai multe metode pentru a genera această cantitate masivă de trafic. Aproape întotdeauna folosesc un botnet. Un botnet este o rețea de mii de computere, servere și dispozitive IoT compromise (cum ar fi camere de securitate și dispozitive inteligente de acasă) care sunt controlate de un singur atacator. Atacatorul poate comanda acestui botnet să trimită trafic către o singură țintă simultan, combinându-și puterea pentru a crea un potop copleșitor.

Inundații UDP

O inundație cu User Datagram Protocol (UDP) este un tip comun de atac volumetric. UDP este un protocol "fără conexiune". Asta înseamnă că este un sistem de tip "trage și uită". Când un computer trimite un pachet UDP, nu așteaptă o confirmare că pachetul a ajuns. Atacatorul exploatează acest lucru trimițând un număr masiv de pachete UDP către porturi aleatorii de pe serverul țintă. Serverul primește aceste pachete și încearcă să afle ce aplicație ar trebui să le primească. Când nu găsește nicio aplicație care să aștepte pe acel port, trebuie să trimită înapoi un pachet "ICMP Destination Unreachable". Procesarea a sute de mii de astfel de pachete false pe secundă consumă resursele serverului și, mai important, îi umple conexiunea la rețea.

Inundații ICMP

O inundație cu Internet Control Message Protocol (ICMP), adesea numită Ping Flood, este similară în principiu. ICMP este folosit pentru diagnosticarea rețelei, cel mai faimos fiind comanda "ping". Un atacator trimite pur și simplu un număr masiv de pachete ICMP "echo request" (ping-uri) către serverul țintă. Serverul este obligat să răspundă la fiecare dintre acestea cu un pachet "echo reply". Acest lucru consumă atât lățimea de bandă de intrare, cât și cea de ieșire, saturând rapid conexiunea.

Atacuri de amplificare și reflecție: Clasa de master

Cele mai puternice atacuri hipervolumetrice folosesc o tehnică numită amplificare. Aceasta permite unui atacator să folosească servere publice prost configurate de pe internet pentru a multiplica dimensiunea traficului de atac, adesea cu un factor de sute sau chiar mii.

Conceptul este simplu. Atacatorul trimite o cerere mică către un server terț, dar "falsifică" adresa IP sursă. Asta înseamnă că minte cu privire la originea cererii, punând adresa IP a victimei ca sursă în locul propriei adrese. Ei creează cererea astfel încât răspunsul serverului să fie mult mai mare decât cererea inițială. Serverul, făcându-și treaba, trimite acest răspuns mare la adresa IP a victimei. Acum, imaginează-ți că atacatorul face asta cu mii de servere deodată. Ei trimit mii de cereri mici și orchestrează un potop masiv și amplificat de trafic care se îndreaptă către o singură victimă nevinovată.

Cei mai comuni vectori pentru acest lucru sunt:

- Amplificare DNS: Atacatorul trimite o interogare DNS mică unui resolver DNS deschis și falsifică IP-ul sursă ca fiind al victimei. Resolverul DNS trimite un răspuns mult mai mare victimei. Este ca și cum ai trimite o carte poștală cerând o carte de telefon completă să fie livrată la adresa altcuiva. Discutăm despre DNS în detaliu în ghidul nostru pentru începători despre înregistrările DNS.

- Amplificare NTP: Atacatorul folosește Network Time Protocol (NTP), care este utilizat pentru a sincroniza ceasurile computerelor. O cerere mică către un server NTP poate genera un răspuns foarte mare, care este apoi reflectat către victimă.

- Reflecție Memcached: Acesta este unul dintre cei mai puternici vectori descoperiți în ultimii ani. Serverele Memcached sunt folosite pentru cache-ul bazelor de date și pot fi păcălite să trimită răspunsuri enorme unei victime dintr-o cerere inițială minusculă, cu factori de amplificare de zeci de mii.

De ce eșuează software-ul de pe server

Acesta este cel mai important concept pe care un proprietar de server trebuie să-l înțeleagă. Nu poți opri un atac hipervolumetric cu software-ul de pe VPS-ul tău. Unelte precum `fail2ban` sau reguli complexe de firewall sunt complet inutile în acest scenariu.

Firewall-ul serverului tău este ca ușa de la intrarea în afacerea ta. Aceste unelte sunt excelente pentru a bloca un singur intrus persistent care încearcă să spargă ușa (ca într-un atac de forță brută SSH). Un atac volumetric, însă, nu încearcă să spargă ușa. Blochează întreaga autostradă care duce la afacerea ta. Nu contează cât de puternică este ușa ta de la intrare dacă nimeni nu poate ajunge la ea. Până când traficul malițios ajunge la firewall-ul serverului tău, întreaga conexiune de rețea a furnizorului tău este deja saturată. Bătălia este deja pierdută, la kilometri în amonte de serverul tău.

Soluția reală: Mitigarea în amonte

Poți lupta împotriva unei inundații doar în amonte. Singura modalitate eficientă de a opri un atac DDoS hipervolumetric este de a filtra traficul la nivel de rețea înainte ca acesta să ajungă la infrastructura furnizorului tău de găzduire. Acest lucru necesită un serviciu specializat la scară largă, cunoscut sub numele de mitigare DDoS.

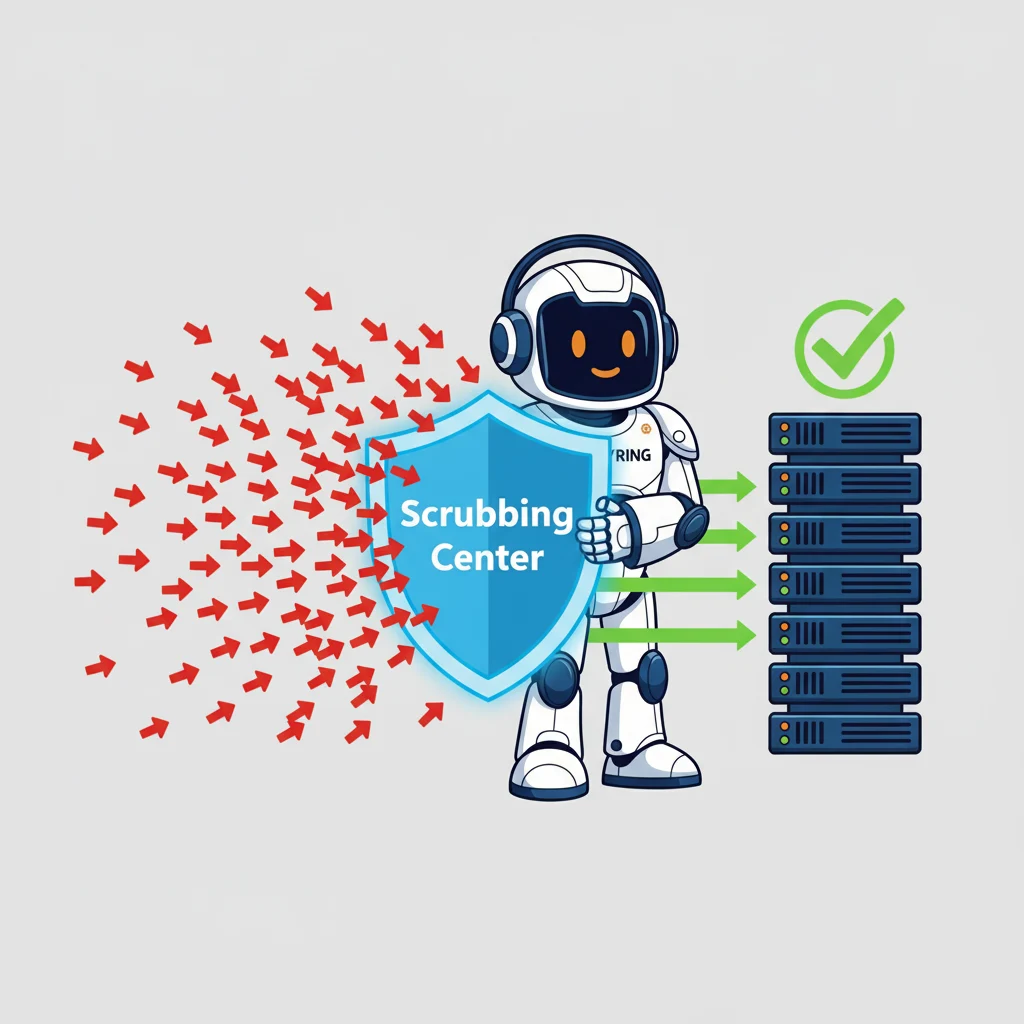

Centre de curățare (Scrubbing centers)

Furnizorii specializați de mitigare DDoS operează centre de date masive, distribuite la nivel global, numite "centre de curățare". Când site-ul tău este atacat, redirecționezi traficul de internet să treacă mai întâi printr-unul dintre aceste centre. Centrul de curățare acționează ca un filtru gigant. Utilizează hardware specializat și algoritmi sofisticați pentru a analiza tot traficul de intrare, pentru a identifica pachetele malițioase care fac parte din atacul DDoS și pentru a le elimina. Apoi, transmite doar traficul curat și legitim către serverul tău. Aceasta este cea mai comună și eficientă formă de protecție DDoS.

Rețele de livrare de conținut (CDN)

Multe CDN-uri mari, precum Cloudflare, includ mitigarea DDoS ca parte a serviciului lor. Deoarece acționează deja ca un proxy între vizitatorii tăi și serverul tău, se află într-o poziție perfectă pentru a absorbi și a filtra atacurile volumetrice la marginea rețelei lor, cu mult înainte de a ajunge la gazda ta. Pentru majoritatea proprietarilor de site-uri web, utilizarea unui CDN este cea mai ușoară și mai eficientă primă linie de apărare, un subiect pe care îl explorăm în articolul nostru despre de ce ar trebui să folosești un CDN.

Protecție la nivel de furnizor

Unii furnizori de găzduire au propriile lor sisteme interne de mitigare DDoS. Aceste sisteme monitorizează traficul de rețea și îl pot redirecționa automat printr-un centru de curățare atunci când este detectat un atac. Atunci când alegi o gazdă, ar trebui să întrebi întotdeauna despre tipul și capacitatea protecției lor DDoS. Protejează împotriva atacurilor volumetrice? Care este dimensiunea maximă a unui atac pe care îl pot gestiona?

Perspectiva ENGINYRING asupra atacurilor hipervolumetrice

Este important să fim transparenți cu privire la domeniul serviciilor noastre. ENGINYRING oferă găzduire VPS de înaltă performanță. Ne asigurăm că hardware-ul serverului, conexiunea la rețea din centrul nostru de date și platforma de virtualizare sunt toate robuste și sigure. Cu toate acestea, nu operăm o rețea globală de centre de curățare. Acest lucru înseamnă că nu oferim un serviciu specializat pentru a mitiga atacurile DDoS hipervolumetrice la scară largă.

Aceasta este o alegere deliberată. Construirea și întreținerea unei rețele globale de mitigare DDoS este un model de afaceri fundamental diferit de furnizarea de găzduire VPS de înaltă calitate. Necesită o investiție masivă în hardware specializat și peering de rețea, care este domeniul unor companii precum Cloudflare, Akamai și Imperva. Ne concentrăm pe furnizarea celei mai bune performanțe posibile a serverului pentru traficul tău legitim.

Credem că rolul nostru este să te educăm pe aceste subiecte. Vrem să înțelegi amenințările care există și tipurile de soluții disponibile. Aceste cunoștințe te ajută să creezi o strategie cuprinzătoare pentru prezența ta online. Pentru orice site web critic, această strategie ar trebui să includă un VPS de înaltă performanță pentru serverul tău de origine și un serviciu specializat în amonte pentru mitigarea DDoS și livrarea de conținut.

Sursă și Atribuire

Aceast articol se bazează pe date originale ale ENGINYRING.COM. Pentru metodologia completă și pentru a asigura integritatea datelor, articolul original trebuie citat. Sursa canonică este disponibilă la: Atacurile hipervolumetrice explicate: Cum să îți protejezi rețeaua de inundații de trafic.